4.使用審核策略的前提

實行審核策略的前提,首先是安裝了Windows XP專業版(或Windows 2003),要求審核的文件、文件夾和注冊表項等必須位於NTFS文件系統分區,其次必須如上所述打開對象訪問事件審核策略。符合以上條件,就可以對特定文件或文件夾進行審核,並且對哪些用戶或組指定哪些類型的訪問進行審核。

實戰應用初探

實戰任務1:商業間諜做了些什麼?

任務描述:阿桂是一家IT公司的網管,最近,老板發現一些商業秘密不胫而走,他想在不讓員工們知道的前提下,監控手下人什麼時候訪問過或使用了公司電腦中指定的磁盤或文件夾中的資料,比如:服務器“D:\data”文件夾。老板覺得小何最可疑,於是決定從監視他入手。

戰前分析:公司員工每人都分配有一個不同賬戶(記得不能給他們修改策略設置的權限!),只要監視選定賬戶或組對目標訪問時,需要監視目標的訪問權和執行權即可。開始前首先在“文件夾選項→查看”標簽下取消“使用簡單文件共享”。

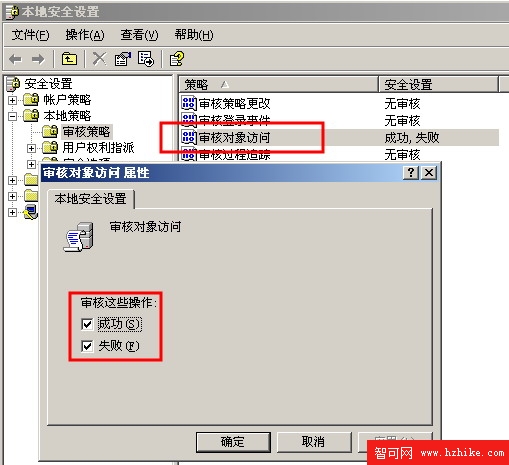

第一步:在“審核策略”中雙擊右側的“審核對象訪問”,勾選“成功”,確認操作並退出編輯器。右擊目標磁盤或文件夾選擇“屬性”,切換至“安全”選項卡,單擊“高級”,切換至“審核”標簽。

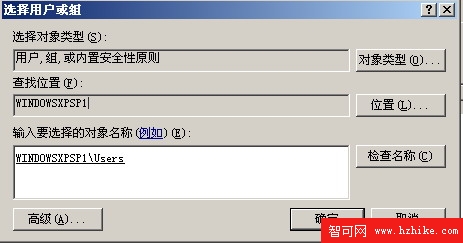

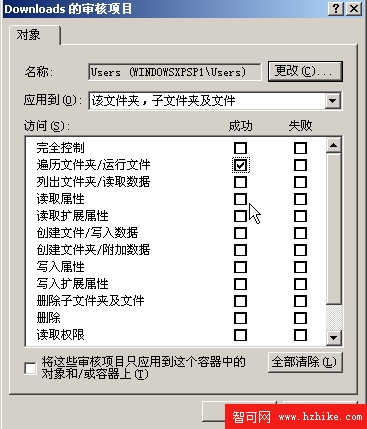

第二步:單擊“添加”,輸入小何使用的用戶名,因為小何屬於普通用戶組(users),所以輸入“計算機名\users”,單擊“確定”(見圖3)。這時會彈出審核項目選擇窗口,因為要監視小何對目標的“訪問權和執行ā保虼艘囪 氨槔募?運行文件”(見圖4),確定所有操作。

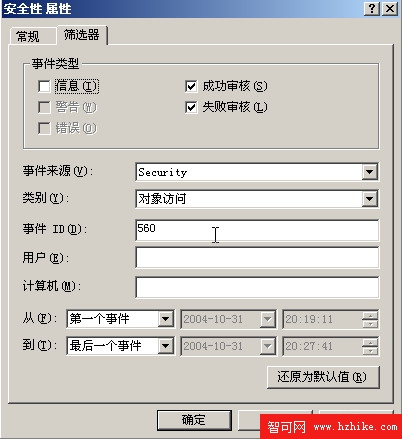

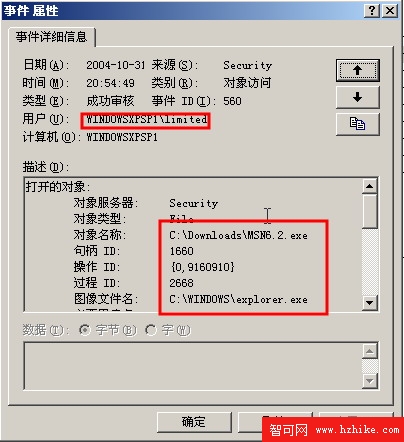

第三步:這時策略已經完成了。現在可以試試是否有效。打開事件查看器,右擊“安全性”選擇“清空所有事件”後注銷系統。這時,小何登錄此系統,訪問一下“D:\data”並執行其中一個文件(比如運行了存放在該目錄底下的“MSN6.2.exe”文件)。注銷系統後,阿桂用管理員身份登錄,查看一下日志,是不是清楚地記錄了剛才小何的訪問行為(見圖5)?

哈哈,證據在手,小何即使再聰明,也逃不過網管阿桂的火眼金睛。

實戰任務2:我想知道是誰“綁架”了我的IE?

任務描述:相信你曾有過類似經歷,家人經常用你的電腦上網,可是在你使用該電腦後發現IE的首頁不知道被哪個惡心的家伙“綁架”了!雖然你可以恢復到原來樣子,卻不知道在哪家網站上遭的殃!怎麼才能在下次IE被“綁架”時抓住真凶呢?

戰前分析:我們知道修改IE首頁,其實就是在注冊表中添加一些鍵值,只要監視注冊表中記錄這些信息的鍵,找出“綁匪”應該不是什麼難事了。

第一步:在“審核對象訪問”中設置審核“成功”。打開注冊表編輯器,找到[HKEY_CURRENT_USER\Software \Microsoft\Internet Explorer\Main],右擊“Main”項選擇“權限”。

小提示

如果有必要也可把[HKEY_LOCAL_MacHINE \Software\Microsoft\Internet Explorer\Main]一並監視了。

第二步:單擊“高級”,切換至“審核”,輸入當前用戶賬戶,在訪問審核項目中勾選“設置數值”後應用此規則。

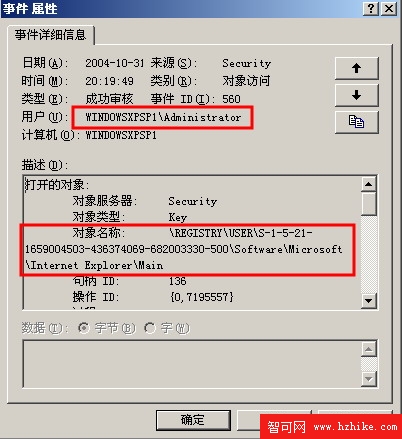

第三步:打開http://www.cfan.com.cn,依次選擇“工具→Internet選項”,在“常規”項下把當前頁面設置為默認首頁。這時,打開事件日志查看器,根據日志記錄就輕易地找到了被修改了的注冊表項目(見圖6)。

實戰任務3:怎麼揪出注冊表中的“內鬼”?

任務描述:一些軟件在安裝後在不提示用戶的情況下就自動添加啟動程序,更有甚者還附帶木馬程序!而這些可惡的行為通常是很難直觀察覺的,那麼怎麼才能識別和揪出它們在注冊表中所放置的“內鬼”呢?

戰前分析:這個任務在本刊2004年第17期的《捉出注冊表中的內鬼——注冊表監聽器》一文中有過介紹,該作者是通過許多注冊表監控軟件來完成的。其實用軟件監視的原理就是對控制系統自啟動組的注冊表鍵值進行了監控,然後根據前後監控目標數據的變化來判斷的,現在用“審核對象訪問”策略完成這項任務。以安裝MSN Messenger後,自動添加一個自啟動項為例。

第一步:按同樣方法,建立一個審查修改注冊表中[HKEY_CURRENT_USER \Software\Microsoft\Windows\ CurrentVersion\Run]鍵的策略。

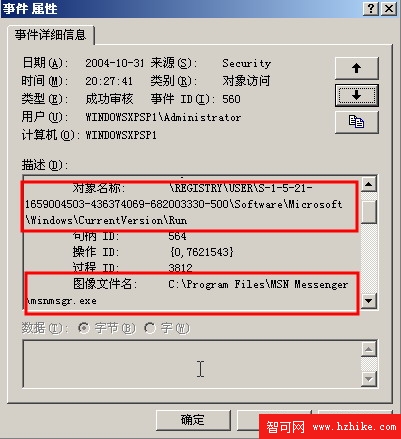

第二步:打開事件日志查看器清空一下列表,然後安裝MSN Messenger。

第三步:再次打開日志查看器,在右側窗口中就可以找到修改自啟動的事件記錄(見圖7)。

附表:注冊表中自啟動程序的9個藏身之所

Load注冊鍵 HKEY_CURRENT_USER\Software\Microsoft\WindowsNT\CurrentVersion\Windows\load

Userinit注冊鍵 HKEY_LOCAL_MacHINE\SOFTWARE\Microsoft\WindowsNT\CurrentVersion\Winlogon\Userinit

ExplorerRun注冊鍵 HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\PolicIEs\Explorer\Run

和HKEY_LOCAL_MacHINE\SOFTWARE\Microsoft\Windows Current\Version\PolicIEs\Explorer\Run

RunServicesOnce注冊鍵 HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\RunServices\Once

和HKEY_LOCAL_MacHINESOFTWAREMicrosoft WindowsCurrentVersionRunServicesOnce

RunServices注冊鍵 HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\RunServices

和HKEY_LOCAL_MacHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run\Services

RunOnceSetup注冊鍵 HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\RunOnceSetup

和HKEY_LOCAL_MacHINE\SOFTWARE \Microsoft\Windows\CurrentVersion\RunOnceSetup

RunOnce注冊鍵 HKEY_LOCAL_MacHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\RunOnce和HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\RunOnce

Run注冊鍵 HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run和HKEY_LOCAL_MacHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run