跳過管理員

管理員可能要禁止大多數用戶運行某些程序,但允許管理員運行所有這些程序。例如,管理員可能有一台多個用戶通過終端服務器連接的共享計算機。管理員希望用戶只運行計算機上的特定應用程序,但希望本地 Administrators 組中的成員能夠運行所有程序。可以使用“跳過管理員”強制選項來執行此操作。

如果在鏈接到 Active Directory 中的對象的 GPO 中創建了軟件限制策略(而不是使用“跳過管理員”選項),則 Microsoft 建議拒絕將此 GPO 上的“應用組策略”權限授予 Administrators 組。因為未下載不應用於管理員的 GPO 設置,因此這將降低網絡通信量。

注意:本地安全策略對象中定義的軟件限制策略無法過濾用戶組。這種情況下,請使用“跳過管理員”選項。

要打開“跳過管理員”選項,請執行下列操作:

在上圖 6.9 中的“強制屬性”對話框中,選擇“除本地管理員以外的所有用戶”。

定義可執行文件

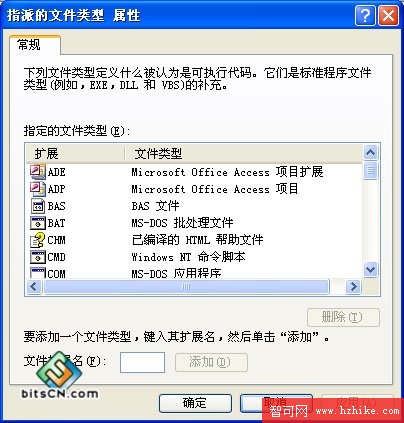

下圖 6.10 中的“指派的文件類型屬性”對話框中列出了軟件限制策略控制的文件類型。指派的文件類型被視為可執行文件。例如,屏幕保護文件 (。scr) 便被視為可執行文件,因為在 Windows 資源管理器中雙擊該文件時,它將作為程序加載。

軟件限制策略規則只適用於“指派的文件類型屬性”對話框中列出的文件類型。如果環境使用要應用規則的文件類型,請將該文件類型添加到列表中。例如,對於 Perl 腳本文件,可以選擇將 .pl 以及其他與 Perl 引擎關聯的文件類型添加到位於“指派的文件類型屬性”對話框中“常規”選項卡下的“指定的文件類型:”列表中。

圖 6.10

“指派的文件類型屬性”對話框

本示例刪除了文件類型 .mdb,並添加了 .ocx.下表列出了指派的文件類型。

表 6.3:指派的文件類型

如果將軟件限制策略配置為限制 16 位程序(如 command.com 或 edit.com),用戶仍然可以啟動該程序,即使他們沒有運行該程序的權限。要解決此問題,可以在環境中的客戶端上安裝 Windows XP Professional Service Pack 1.

軟件限制策略不禁止代碼在 Microsoft Win32子系統以外運行。例如,用戶可以從便攜操作系統接口 (POSIX) 子系統運行同一命令。

要阻止這種情況的發生,請通過刪除下列 POSIX 值來關閉 POSIX 子系統:

HKLM\System\CurrentControlSet\Control\SessionManager\Subsystems

受信任的出版商

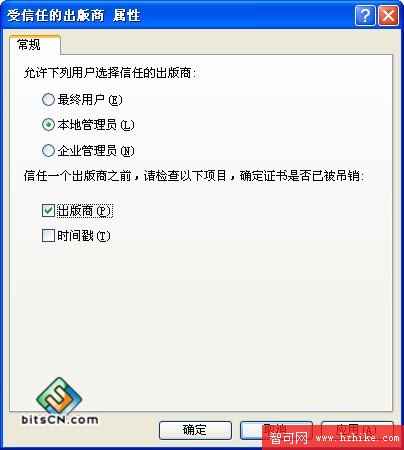

可以使用“受信任的出版商屬性”對話框來配置哪些用戶可以選擇受信任的出版商。還可以確定在信任發布者之前執行哪些證書吊銷檢查(如果存在)。啟用證書規則後,軟件限制策略將檢查證書吊銷列表 (CRL),以確保軟件的證書和簽名有效。這也會造成簽名程序啟動時系統性能的下降。使用下圖 6.11 中顯示的“受信任的出版商屬性”對話框中“常規”選項卡下的選項,可以配置與 ActiveX 控件以及其他簽名內容相關的設置。

圖 6.11

“受信任的出版商屬性”對話框

下表顯示了與 ActiveX 控件以及其他簽名內容相關的受信任發布者選項。

表 6.4:受信任發布者的任務和設置

本部分介紹了如何使用組策略管理單元來管理軟件限制策略,首次編輯策略時的注意事項,以及如何將軟件限制策略應用於用戶組。此外,還介紹了在部署軟件限制策略時要考慮的各種問題。

與組策略集成

可以對一組客戶端以及登錄到客戶端的所有用戶使用組策略管理單元來管理軟件限制策略。該策略將應用於本指南中定義的台式計算機和便攜式計算機 OU.

域

管理員應為軟件限制策略創建一個單獨的 GPO.這樣可以刪除組策略而不破壞應用於該對象的其他策略。

本地必須為環境中的獨立客戶端配置一個本地策略。注意,在配置和復制了本地策略之後可能會出現沖突。

設計策略本部分概述了在設計和部署軟件限制策略時要執行的步驟。設計策略需要作出幾項決策,下表將對此進行詳細說明。

表 6.5:要進行的重要策略設計決策

如果正在使用本地安全策略,並且不希望該策略應用於環境中客戶端上的管理員,請選擇策略強制選項“跳過管理員”。

如果除了可執行文件和腳本以外,還要檢查 DLL,請選擇策略強制選項“DLL 檢查”。

如果要在指派文件類型默認列表以外的文件類型上建立規則,請使用該選項根據需要將這些文件類型添加到“指派的文件類型屬性”對話框中。

如果要更改可以對下載 ActiveX 控件和其他簽名內容作出決策的用戶,請選中“受信任的出版商屬性”對話框中“常規”選項卡下的“發布者”的復選框。

將策略應用於站點、域或 OU. 該決策將駐留在台式計算機和便攜式計算機所在的 OU 之下。Microsoft 建議為軟件限制策略創建一個單獨的 GPO,以便在緊急情況下需要禁用該策略時,它不會影響域策略或本地策略的其余部分。

此外,如果您在 OU 的設計階段使用軟件限制策略意外地鎖定了工作站,則可以在“安全模式”下重新啟動計算機,並以本地管理員的身份登錄,然後修改該策略。在“安全模式”下啟動 Windows 時將不應用軟件限制策略。在“安全模式”下啟動計算機後,請運行 gpupdate.exe,然後重新啟動計算機。

為了獲得最大安全性,請將 ACL 與軟件限制策略一同使用。用戶可能會重命名或移動不允許的文件,或覆蓋不受限的文件,以此來嘗試跳過軟件限制策略。為了防止發生這種情況,請使用 ACL 拒絕授予用戶執行這些操作的權限。

登錄腳本通常位於域控制器或中央服務器上的 Sysvol 下。域控制器通常可以隨每次登錄而更改。如果默認規則設置為“不允許的”,請確保創建用於標識登錄腳本位置的規則。如果登錄服務器具有相似的名稱,可考慮使用通配符來定位它們,或使用具有不受限設置的登錄腳本名稱。

注意:在將新的軟件限制策略設置應用於域之前,應在整個測試環境中對其進行測試。新策略設置的行為可能與最初的預計行為不符。通過測試可以減少在網絡中部署軟件限制策略設置時遇到問題的可能性。

過程演練

以下步驟將指導您完成設計軟件限制策略,並將其作為 GPO 應用於環境中的便攜式計算機和台式計算機的全部過程。

步驟 1:為 OU 創建 GPO

找到為環境中的台式計算機或便攜式計算機創建的 OU.如果在獨立客戶端上工作,則設置位於本地計算機策略中。在此策略中,單擊“屬性”,然後新建一個 GPO.根據組織的命名約定來命名策略。注意,此策略將只用於強制實施軟件限制。

步驟 2:設置軟件限制策略

突出顯示此 GPO,然後單擊“編輯”。遍歷該樹,直到找到“Windows 設置”\“安全設置”\“軟件限制策略”。首次編輯該策略時,您將看到下列消息:

未定義軟件安全策略。

此消息警告您創建策略將定義默認值。這些默認值可能覆蓋其他軟件限制策略中的設置。由於尚未設置軟件限制設置,因此將使用默認設置啟動。右鍵單擊“操作”菜單,然後選擇“新建軟件限制策略”。

步驟 3:設置路徑規則

確定了工作站將擁有的應用程序和腳本後,便可以設置路徑規則。某些程序將啟動其他程序來執行任務。環境中的軟件應用程序可能依賴於一個或多個支持程序。當前安裝的軟件上的清單和安裝文檔對於跟蹤路徑規則非常有用。工作站設計示例可能包括下列規則:

Applications = *\Program Files

Shared Group Applications= g:\Group Applications

Logon script = Logon.bat

Desktop Shortcuts = *.lnk

Malicious VB Script =*.vbs

步驟 4:設置策略選項

下列內容包括此設計的建議設置。這些選項將改變數字簽名文件的強制行為范圍或 Authenticode 信任設置。

強制 - 如果計算機是域的組成部分,則確保 Domain Admins 組自動添加到 Administrators 組。

應用於用戶 - 此選項包含除本地管理員以外的所有用戶。使用此設置將延遲每個應用程序的啟動。為彌補此不足,此設計將策略設置為不檢查 DLL.

應用於文件 - 此選項包括除庫(如 DLL)以外的所有軟件文件。使用此設置將延遲每個應用程序的啟動。為彌補此不足,此設計將策略設置為不檢查 DLL.

指派的文件類型 - 對於本指南中定義的 GPO 設計,未向該列表中添加其他文件類型。實際上,可以根據需要添加自定義應用程序文件類型擴展,以使其遵守相同的規則。

受信任的出版商 - 對於本指南中定義的 GPO 設計,啟用了“管理員”組,並選中了“受信任的出版商屬性: 本地計算機管理員”選項。

信任發布者之前,在創建 GPO 的設計階段選中“檢查: 發布者”選項,以確保該策略將驗證證書。

步驟 5:應用默認設置

最好將策略配置為默認設置“不受限的”。這樣可以確保在應用軟件限制前已完整配置了該策略。檢查策略設置後,將默認設置重新設置為“不允許的”。

步驟 6:測試策略

如果計算機是域的一部分,請將該計算機移到應用該策略的 OU 容器中。重新啟動測試計算機,然後登錄到該計算機。測試計劃應說明在應用策略後每個應用程序的運行方式。運行應用程序,以確保它們能夠完全正常運行,並確保您能夠訪問它們的所有功能。驗證應用程序的功能後,針對這些應用程序進行一次模擬攻擊,以確保該策略沒有安全漏洞。

如果計算機是獨立客戶端,請登錄到測試計算機並執行測試計劃。驗證應用程序後,請再次啟動模擬攻擊,以確保該策略沒有安全漏洞。

部署軟件限制策略

全面測試該策略後,請將其應用於環境中的台式計算機 OU 或便攜式計算機 OU.如果它是獨立客戶端,請將其應用於客戶端上的本地計算機設置。打開 Computers and Users MMC 管理單元並遍歷該目錄,直到您找到台式計算機或便攜式計算機的 OU 容器。然後,使用組策略對象編輯器創建新 GPO.編輯屬性,並基於下表將相應設置應用於“Windows 設置”\“安全設置”下的“軟件限制策略”。

表 6.6:安全級別

表 6.8:對文件和用戶強制實施策略

表 6.9:指派的文件類型

表 6.10:受信任的出版商

摘要

軟件限制策略為管理員提供了策略驅動的機制,用於標識和控制域中運行 Windows XP Professional 的計算機上的軟件。可以創建策略來阻止惡意腳本,然後鎖定環境中的計算機或禁止應用程序運行。在企業中,最好使用組策略對象 (GPO) 來管理軟件限制策略,然後調整所創建的每個策略,使其滿足組織中不同用戶組和計算機的需求。Microsoft 建議不要嘗試管理獨立環境中的用戶組。如果應用正確,軟件限制策略將會提高完整性和可管理性,並從根本上降低組織中計算機操作系統的擁有和維護成本。

其他信息

以下是在發布 Windows Server 2003 時提供的最新信息源,其內容緊緊圍繞 Windows XP Professional 和 Windows Server 2003 的軟件限制策略。