9.右鍵單擊想要進行文件恢復的證書。這個默認的域 DRA 證書應該具有 99 年的生存期。

10.右鍵單擊文件恢復證書之後,選擇所有任務,然後從上下文菜單選擇導出。一個向導將引導此導出過程。

重要須知:在導出過程中選擇正確的密鑰十分關鍵,這是因為一旦導出過程完成,原來的私鑰和證書將從機器上刪除。如果它不能被還原到機器上,則不能使用 DRA 證書進行文件恢復。

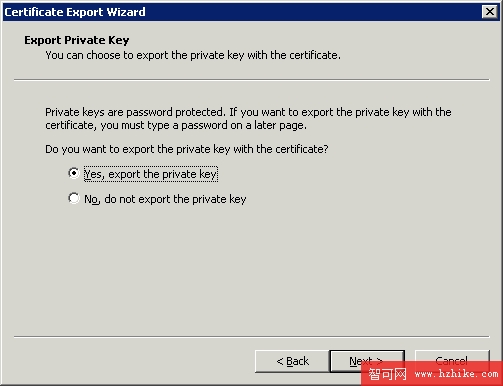

11.如下圖 13 中所示,選擇是,導出私鑰,然後單擊下一步。

重要須知:務必選中“是,導出私鑰”單選按鈕以確保在導出結束時從系統中刪除私鑰,這一點很重要。

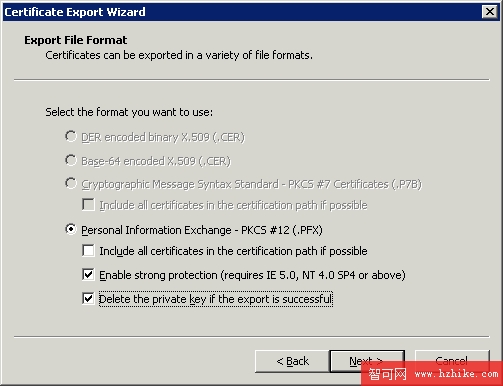

導出私鑰時,使用 *.PFX 文件格式。*.PFX 文件格式基於指定用於存儲或傳輸用戶私鑰、證書或其他機密等的可移植格式的 PKCS #12 標准。有關詳細信息,請參見列在本文“相關鏈接”一節的 PKCS #12 標准。

作為最佳實踐之一,私鑰在成功完成導出任務後應從系統中刪除。強私鑰保護還應用作對私鑰的一個附加安全級。

選中適當的復選框,如下圖 14 中所示,然後單擊下一步。

*.PFX 文件格式 (PKCS #12) 允許使用密碼來保護存儲在文件中的私鑰。選擇一個強密碼,並單擊下一步。

最後一步就是保存這個實際的 *.PFX 文件。證書和私鑰可被導出到任何可寫設備,包括網絡驅動器或軟盤。在鍵入或浏覽到文件名和路徑後,單擊下一步。

一旦 *.PFX 文件和私鑰被導出,應該根據組織內的安全指南和條例將該文件保存在一個處於安全位置的穩定介質上。例如,一個組織可能將該 *.PFX 文件保存在一張或多張 CD-ROM 上,存儲於嚴格控制物理訪問的保險箱或保險庫中。如果這個文件和與之相關的私鑰丟失,不可能對任何現有使用特定 DRA 證書作為數據恢復代理的文件進行解密。

導入密鑰

與導出密鑰相比,導入密鑰的步驟要簡單得多。若要導入一個以 PKCS #12 格式文件(*.PFX 文件)存儲的密鑰,雙擊該文件以啟動“證書導入向導”。否則,完成下列步驟:

1.用有效的帳戶登陸到工作站。

2.從“開始”菜單選擇運行。

3.鍵入mmc.exe並按回車。將啟動一個空白的 MMC 外殼。

4.選擇控制台菜單,然後選擇添加/刪除管理單元。將彈出帶有已經添加到此 MMC 外殼中的所有管理單元列表的對話框。

5.單擊添加按鈕。將出現當前機器上所有注冊的管理單元的列表。

6.雙擊證書管理單元。選擇我的用戶帳戶,然後單擊完成按鈕。

7.在“添加獨立的管理單元”對話框上單擊關閉按鈕,然後在“添加獨立的管理單元”對話框上單擊確定。此時,MMC 包含管理員的個人證書儲存區。

8.擴展該證書儲存區的樹形視圖。按照下列路徑,依次單擊:證書、當前用戶、個人,然後單擊證書。右鍵單擊該文件夾並選擇所有任務,然後單擊導入。將啟動“證書導入向導”。

9.單擊下一步。

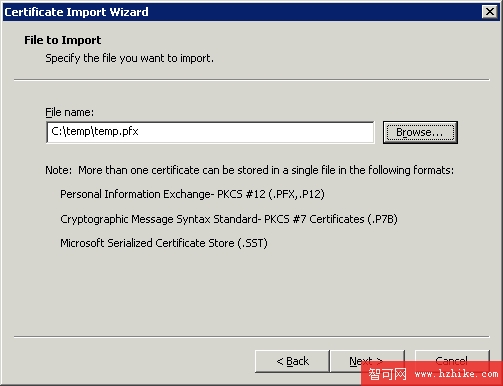

該向導將提示指定文件及其路徑位置,如下圖 15 中所示。

10.如果是 PKCS #12 文件,鍵入所導入文件的密碼。

注意:用強密碼保護私鑰進行保存總是最佳做法之一。

11.如果想在以後從當前機器再次導出密鑰,選定標記此密鑰為可導出的復選框是非常重要的。單擊“下一步”。

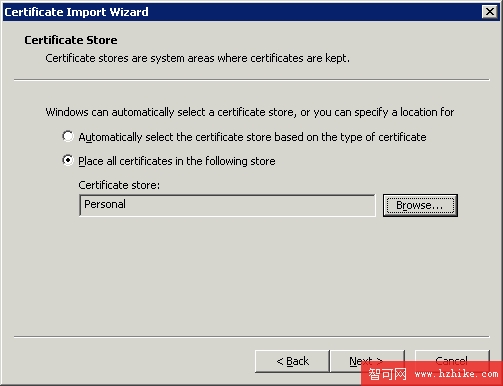

12.該向導可能會提示您指定證書和私鑰導出後的儲存區。為了確保私鑰被導出到個人存儲區,不要使用自動單選按鈕。選擇將所有證書放在下列存儲區,然後單擊下一步。

13.突出顯示“個人”存儲區,單擊確定。

14.單擊“下一步”,如圖 16 中所示。

15.單擊“完成”來完成導入過程。

重要須知:在進行與 DRA 相關的操作時,應該始終使用基於域的帳戶——非本地工作站帳戶。本地工作站帳戶易於遭受物理脫機攻擊。

在“Windows 資源管理器”菜單上啟用“加密/解密”

有些組織可能會發現通過在鼠標右鍵單擊文件時出現的 Microsoft Windows 資源管理器上下文菜單上設置“加密”和“解密”來啟用 EFS 要簡便一些。若要在 Windows 2000 或 Windows XP 中啟用這一特性,請在下列注冊表配置單元路徑下創建 DWord 值:

HKEY_LOCAL_MacHINE \SOFTWARE \Microsoft \Windows \CurrentVersion \Explorer \Advanced

DWord Name:EncryptionContextMenu

Value:1

注意:這個注冊表項在默認條件下不存在,必須創建它。

數據恢復——最佳實踐

一般來說,對於數據恢復而言,各個組織需要遵循的最佳實踐是部署一個密鑰基礎結構 (PKI) 來為用戶和由證書頒發機構授權的數據恢復代理頒發證書。Microsoft 企業證書頒發機構使用戶易於自動獲取 EFS 所使用的證書。

其他最佳實踐包括:

使用 DRA 證書頒發機構生成的證書。證書頒發機構頒發的證書不是自簽證書,在撤銷、更新和過期方面更易於管理。

每個域使用一個以上的 DRA,並將實際的 DRA 私鑰保存到受到保護並且只有在符合適當的安全策略和條例的情況下才能進行檢索的介質上(軟盤、CD-ROM 等)。與任何其他“組策略”一樣,DRA 可以在站點、域或 OU 處進行定義,並且可以基於 Active Directory 的組織作為聚合策略進行合並。

使 DRA 在本地可用以恢復用戶數據。由於用戶配置文件的屬性以及在配置文件中儲存私鑰的事實兩方面的原因,有必要由 DRA 本地登陸到用戶機器、導入 DRA 私鑰,然後恢復用戶的文件。對於擁有分布到整個企業的多個 DRA 的組織來說,這種方法特別有用。

中央恢復工作站

另一種數據恢復的方法是在企業中使用中央恢復工作站。這可以通過使用備份實用程序(如 ntbackup.exe)來執行加密文件的原始備份、然後還原中央還原機器上的那些文件來完成。DRA 私鑰可以保存在恢復機器上或者在必要時導入。對於維持單個中央恢復 DRA 的組織而言,這種方法非常有價值。

EFS 和證書頒發機構

通過 Windows XP 企業證書頒發機構,用戶可以采取下列三種方法之一來獲得可被 EFS 使用的證書:

自動使用用戶證書自動注冊

使用企業證書頒發機構和適當配置的證書模板進行按需注冊

由最終用戶進行手動注冊

使用企業證書頒發機構將確保用戶輕松地獲得 EFS 所使用的證書。與其它技術和方法相比,這種方法還確保了證書部署的低成本。

自動注冊

對於 Intranet 用戶來說,最簡單也最可靠的證書分發方法是自動注冊。自動注冊在後台進行,確保在用戶需要它們時證書可用。

自動注冊的關鍵優勢在於:

自動注冊還可用於將證書注冊與數據和密鑰恢復方法進行合並。版本 2 的證書模板可用於在後台自動注冊用戶,同時將私鑰歸檔。

自動注冊還可使用需要其他證書簽發的證書請求的證書模板。也就是說,一個組織可以通過個人到個人交換來手動(而安全)地頒發智能卡,然後要求使用智能卡證書來簽發自動注冊證書請求。這被稱為“自注冊頒發機構”,是一個通過自動過程安全地頒發證書的強大機制。

用戶存儲區證書管理(清理)。

自動證書續訂(撤銷的證書、過期的證書等)。

自動檢索掛起的證書請求。

使用默認的域配置

在默認條件下,域管理員是 Windows 2000 域中的默認 DRA。在域管理員用該帳戶首次登陸時:生成一個自簽證書;將私鑰儲存在該機器上的配置文件中;默認域“組策略”包含作為域默認 DRA 的證書的公鑰。

丟失或過期的 DRA 私鑰

雖然 DRA 證書過期是小事一樁,但 DRA 私鑰的丟失或損壞則可能給企業帶來巨大損失。

過期的 DRA 證書(私鑰)仍能用於對文件解密,然而,新的或更新後的文件不能使用過期的證書(公鑰)。當組織丟失 DRA 的私鑰或者 DRA 證書過期時,一個組織應該遵循的最佳實踐是盡快生成一個或多個新的 DRA 證書並盡快更新“組策略”或“策略”以反映新的 DRA。當用戶對新文件加密或更新現有加密文件時,將用新的 DRA 公鑰對這些文件進行自動更新。企業有必要鼓勵用戶更新所有的現有文件以反映一個或多個新的 DRA。

在 Windows XP 中,命令行實用程序 cipher.exe 已經得到更新,可以使用 /U 參數來更新本地驅動器上所有文件的文件加密密鑰或恢復代理密鑰。例如:

Cipher.exe /U

C:\Temp\test.txt:加密得到更新。

C:\My Documents\Wordpad.doc:加密得到更新。

注意:使用默認設定時,對於域中缺乏證書頒發機構的自簽證書,其生存期為 99 年

數據保護——最佳實踐

對於關注於在機器失盜或丟失發生時保護移動用戶數據的組織而言,應遵循下列最佳實踐:

對機器的物理保護至關重要。

始終作為 Windows 2000 域的一部分來使用移動計算機。

將來自移動計算機的用戶私鑰分開存儲,在必要時導入。

對於諸如“我的文檔”和“臨時文件夾”等公用的存儲文件夾,對它們進行加密,使得所有的新文件和臨時文件在創建時即被加密。

當數據異常敏感時,總是在加密文件夾中創建新文件或復制現有的純文本文件。這將確保所有的文件從未以純文本形式存在於該機器上,並且臨時數據文件不會被復雜的磁盤分析攻擊進行還原。

通過使用組策略、登陸腳本和安全模板的組合體以確保將“我的文檔”等標准文件夾配置為加密文件夾,在域中執行文件夾加密。

Windows XP 操作系統支持對脫機文件中的數據進行加密。在使用客戶端緩存策略時,應對緩存到本地的脫機文件和文件夾進行加密。

使用移動計算機上 SYSKEY 模式 2 或模式 3 來防止系統被惡意的用戶啟動。

注意:在 Windows 2000 和 Windows XP 上,默認啟用 SYSKEY 模式 1。若要調用 SYSKEY,從命令提示符或“開始”菜單上的“運行”行鍵入 "syskey.exe"。(請參見http://support.microsoft.com/default.ASPx?scid=kb;en-us;143475&sd=tech 了解更多關於 SYSKEY 的詳細信息)。

重要須知:對系統 TEMP 文件夾或路徑進行加密可能會負面影響系統的總體性能。對所有的臨時文件進行加密可能會極大地增加系統 CPU 開銷,在啟用之前應加以審慎考慮。

刪除純文本數據

每當新數據文件在 NTFS 驅動器上被創建時,文件系統將數據以被稱為簇的組塊的形式分配到該驅動器上。如果該文件超出了所分配簇的大小,NTFS 分配附加的簇。如果以後該文件收縮或被刪除,NTFS 從該文件收回多余的簇,如有需要,可將它們作為分配給其他文件的可用資源。隨著時間的推移,取消分配的文件在新文件和數據寫入磁盤時被覆蓋。了解 NTFS 如何工作對於運用 EFS 實施數據保護策略非常重要。

關於 NTFS 的附加信息及其操作可在微軟開發者網絡 (MSDN) 上找到:http://msdn.microsoft.com/library/default.asp?url=/library/en-us/fileio/storage_1shf.ASP

減少發現純文本碎片的風險

EFS 納入一個故障恢復方案,在系統崩潰、磁盤已滿或硬件故障等致命性錯誤出現時避免數據丟失。這是通過為進行加密或解密的原始文檔創建一個純文本備份來實現的。一旦原始文檔被成功加密或解密,該備份文件將被刪除。創建純文本副本具有一個副作用;該文件的純文本版本可能存在於磁盤上,直到那些磁盤區塊被 NTFS 用於其他文件。

作為對現有文件進行加密的過程的一部分,EFS 為進行加密的文件創建一個備份副本。使用 EFS 加密敏感數據的推薦方式是創建一個文件夾、在其上設置加密屬性,然後在該文件夾內創建文件。如果這樣做,則文件從一開始就被加密。EFS 不會創建包含純文本的備份文件,這就確保了在驅動器上永遠不會存在純文本碎片。

Cipher.exe 命令行實用程序

Cipher.exe 命令行實用程序可用於從 NTFS 磁盤中取消分配給文件的簇,從而減少發現文件轉換過程中留下的純文本碎片的風險。

C:\>cipher /?

顯示或者更改 NTFS 分區上目錄[文件]的加密。

CIPHER [/E | /D] [/S:directory] [/A] [/I] [/F] [/Q] [/H] [pathname [...]]

CIPHER /W:directory

/W

從整個卷上可用的未使用磁盤空間刪除數據。如果選中此選項,將忽略所有其它選項。所指定的目錄可以位於本地卷上的任意位置。如果它是另一個卷上一個目錄的裝入點,此卷上的數據將被刪除。

運行 Cipher.exe

1.以本地機器的管理員身份登陸。

2.關閉所有應用程序。

3.通過選擇“開始”、“運行”並輸入 CMD 命令來打開命令提示符。

4.鍵入 "Cipher /W:<'directory'>" (沒有雙引號),其中 <'directory'> 是您想要清理的驅動器上的任意目錄。例如,"Cipher /W:c:\test" 將覆蓋 C: 驅動器上解除分配的空間。

5.Cipher.exe 將開始運行,在它完成時將顯示消息。

重要須知:Cipher.exe 可能需要運行一段很長的時間,尤其是在大容量卷上,更是如此。一旦開始,它就不能停止,因此這個操作將運行到完成為止。完成之後,最好在該卷上運行 chkdsk.exe 命令。此外,建議不要多次運行 cipher.exe;這個過程旨在對磁盤進行一次清理即可。

注意:NTFS 驅動器可以作為目錄裝入。例如,一個驅動器可以作為 C:\folder1\D_Drive 裝入。這種用法可使這種類型的驅動器得到清理。

新的 cipher 工具也對 Windows 2000 可用,可從以下微軟Web 站點下載:http://www.microsoft.com/technet/security/tools/cipher.mspx

對脫機文件進行加密

Windows 2000 引入了針對脫機文件執行緩存處理的功能(也被稱為客戶端緩存)。這種 IntelliMirror? 管理技術允許網絡用戶訪問網絡共享上的文件,即使在客戶端計算機與網絡系統連接被斷開的情況下,也不會受到影響。

例如,當某移動用戶在脫機狀態下查看共享資源時,他(她)仍可對目標文件執行浏覽、讀取和編輯操作,因為這些文件已經被緩存到客戶端計算機中。當用戶在稍後連接到服務器時,系統將在服務器上應用這些變化。

Windows XP 客戶端如今可以使用加密文件系統對脫機文件及文件夾進行加密。對於經常需要出差的專業人士來說,由於需要在確保數據安全的前提下定期以脫機方式開展工作,這一特性尤其具有吸引力。

本地機器上的通用數據庫用於存儲所有的用戶文件,並通過精確的訪問控制列表 (ACL) 限制對這些文件的訪問。該數據庫采用隱藏數據庫結構與格式而以普通文件夾面貌示人的方式來為用戶顯示這些文件。其它用戶文件及文件夾既不會被顯示出來,也無法供其它用戶訪問。對脫機文件進行加密後,將使用 EFS 機器證書對整個數據庫進行加密處理。無法選取單個文件及文件夾進行解密。因此,整個脫機文件數據庫便會在默認情況下避免遭受在啟用這一特性時來自本地 EFS 的攻擊。 然而,加密脫機文件數據庫的一個限定條件是,文件和文件夾將無法在脫機工作狀態下以其它替代顏色呈現給用戶。遠程服務器還可能在聯機狀態下有選擇地運用文件及文件夾的加密,因此,當以聯機和脫機方式顯示加密文件時,用戶所看到的效果將不盡相同。

重要須知:CSC 通常作為系統進程運行,因此可供任何用戶或者以系統進程方式運行或充當系統進程的其它進程進行訪問。這包括本地計算機上的管理員。有鑒於此,當敏感數據被存儲到脫機文件夾時,管理訪問權限均應被限制在特定用戶范圍內,且始終運用 SYSKEY 防范脫機攻擊。

對脫機文件進行加密

用戶可在 Windows 資源管理器中選擇工具,然後選擇命令菜單中的文件夾選項,通過設定文件夾選項來啟用加密脫機文件特性。

1.選擇脫機文件選項卡,如下圖 17 中所示。

注意:此選項僅在 Windows XP Professional 中可用。

2.同時選中“啟用脫機文件”和“為保護數據安全而對脫機文件進行加密”復選框。

3.單擊“確定”。

在進行本地緩存時,脫機文件將使用客戶端計算機上用戶的私鑰和證書進行加密。

重要須知:切勿對存儲在漫游用戶配置文件中的文件進行加密,這是因為配置文件中的文件在登錄過程中被加載時不能被系統打開。

永久脫機用戶

一般來說,EFS 脫機用戶(那些不定期連接到域或網絡的用戶)對 EFS 操作很少有或者沒有特殊的需求。然而,有些組織可能選擇允許一些脫機用戶在軟盤上維持 DRA 私鑰和證書的一個副本以備用戶出差或脫機的不時之需。應當注意的是,建議一般不要采用這種方式,只能在極端場合方能使用。在采用上面的操作時,私鑰文件 (*.PFX) 應該用強密碼加以保護並且那個軟盤應該保存在不同於移動計算機的地方。

針對 WebDAV 文件夾使用 EFS

“針對 WebDAV 文件夾使用 EFS”為個人或公司用戶在不安全的網絡中共享敏感數據提供了一種簡單而安全的途徑。“針對 WebDAV 文件夾使用 EFS”消除了購買專門軟件以在用戶、業務或組織間以安全的方式共享加密文件的需要。EFS 強大的加密功能以及在 Windows XP 中啟用的文件共享功能簡化了共享敏感數據的過程。文件可以存儲在公共文件服務器或 Internet 社區,如微軟網絡 (www.msn.com),通過 EFS 維持強大的安全性的同時,還提供便捷的訪問。

“針對 WebDAV 文件夾使用 EFS”還為期望無需部署復雜的基礎結構或昂貴的產品科技即可獲得簡單的安全性解決方案的企業帶來了數不勝數的業務到業務和合作情境。有關“針對 WebDAV 文件夾使用 EFS”的更多信息,請參見本文後面的“服務器上的加密文件”一節。

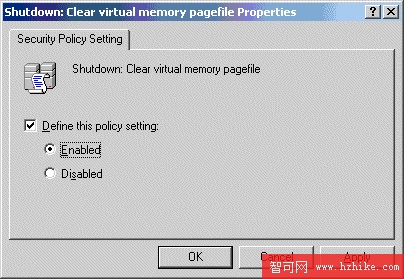

在關機時清理頁面文件

確保在關機前清理系統頁面文件。這將確保在關機時內存數據片斷不會以純文本形式發送到磁盤。通過本地或域的“組策略”來啟用它。

在關機時清理頁面文件

1.按照下列路徑,依次單擊:

計算機配置

Windows 設置

安全設置

本地策略

安全選項

2.打開關機:清除虛擬內存頁面文件對象。

3.選擇啟用單選按鈕,如圖 18 中所示,並單擊確定。

4.關閉組策略 MMC 管理單元。